Check Point® Software Technologies Ltd., ein führender Anbieter von Cybersicherheitslösungen weltweit, hat den ersten Teil seines Security Reports 2019 veröffentlicht. Der Report verdeutlicht die wichtigsten Taktiken, die Cyber-Kriminelle bei Angriffen auf Organisationen aller Branchen weltweit anwenden und bietet Cybersicherheitsfachkräften und C-Level- Executives die Informationen, die sie zum Schutz ihrer Organisationen vor modernen Cyberangriffen und – bedrohungen der fünften Generation benötigen.

Der erste Teil des Security Reports 2019 zeigt die wichtigsten Malware-Trends und -Techniken auf, die Check Points Sicherheitsforscher im vergangenen Jahr beobachten konnten. Hier sind einige Highlights:

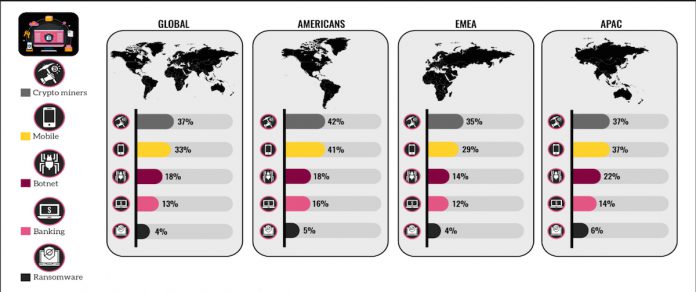

- Cryptominer dominierten die Malware-Landschaft: Cryptominer belegten die ersten vier Plätze der am häufigsten auftretenden Malware-Typen und kompromittierten 2018 37 Prozent der Organisationen weltweit. Trotz eines Wertverlusts aller Kryptowährungen werden weiterhin jede Woche 20 Prozent der Unternehmen Opfer von Cryptomining-Angriffen. Cryptominer haben sich in der letzten Zeit extrem weiterentwickelt und sind in der Lage, bekannte Sicherheitslücken auszunutzen und Sandbox- Technologien zu umgehen, um so ihre Infektionsraten zu steigern.

- Mobilgeräte sind ein bewegliches Ziel: 33 Prozent der Organisationen weltweit wurden durch mobile Malware kompromittiert, wobei die drei führenden Malware-Typen das Android-OS zum Ziel hatten. 2018 war mobile Malware in mehreren Fällen bereits in Geräten vorinstalliert, sowie in Apps aus App- Stores, bei denen es sich eigentlich um getarnte Malware handelte.

- Mehrzweck-Botnets starten eine ganze Bandbreite von Angriffen: Bots waren der dritthäufigste Malware-Typ. Dabei wurden 18 Prozent der Organisationen von Bots kompromittiert, die dazu genutzt werden, DDoS-Angriffe zu starten und weitere Malware zu verbreiten. Bot-Infizierungen waren bei fast der Hälfte (49 %) der Organisationen, die 2018 einen DDoS-Angriff erlebten, der entscheidende Faktor.

- Ransomware-Angriffe rückläufig: 2018 ging die Nutzung von Ransomware stark zurück und beeinträchtigte weltweit nur noch vier Prozent der Organisationen.

„Vom kometenhaften Anstieg bei Cryptomining zu massiven Datenverstössen und DDoS-Angriffen – im vergangenen Jahr war bei internationalen Organisationen kein Rückgang der Cyber-Störungen zu verzeichnen. Bedrohungsakteuren steht ein grosses Spektrum an Möglichkeiten zur Verfügung, um Unternehmen aus allen Bereichen anzugreifen und Einnahmen zu erzielen. Der erste Teil des Security Reports 2019 verdeutlicht die verstohlenen Methoden, die derzeit zum Einsatz kommen“, sagt Peter Alexander, Chief Marketing Officer bei Check Point Software Technologies. „Diese schnelllebigen, grossangelegten Multi-Vektor-Angriffe der Gen V treten immer häufiger auf und Organisationen müssen eine mehrstufige Cybersicherheitsstrategie anwenden, die verhindert, dass solche Angriffe auf ihre Netzwerke und Daten übergreifen. Der Security Report 2019 bietet Erkenntnisse, Einblicke und Empfehlungen zu der Frage, wie man solche Angriffe verhindert.“

Check Points Security Report 2019 beruht auf Daten von Check Points ThreatCloud Intelligence, dem grössten Kooperationsnetzwerk zur Bekämpfung von Cyber-Kriminalität. Es liefert Bedrohungsdaten und Angriffstrends aus einem weltumspannenden Netz von Bedrohungssensoren, aus Check Points Forschungsstudien der vergangenen zwölf Monate, sowie aus einer brandneuen Befragung von IT-Experten und C-Level-Executives, in deren Rahmen die Vorsorge für Bedrohungen von heute bewertet wird. Der Bericht untersucht die neuesten kommenden Bedrohungen für verschiedenste Industriesektoren und bietet einen umfassenden Überblick über die Trends, die in der Malware-Landschaft in aufkommenden Vektoren bei Datenverstössen und bei Angriffen auf Nationalstaaten beobachtet wurden. Er enthält auch Expertenanalysen von Check Points Vordenkern, die bei Organisationen für besseres Verständnis sorgen und sie auf die komplexe Bedrohungslandschaft von heute und morgen vorbereiten sollen.